E-POST - Security made in Germany

E-POST ist ein Service der Deutschen Post. Er sorgt dafür, dass wir Bürger nun endlich auch online Briefe verschicken können, welche rechtlich gesehen als Briefe anerkannt werden. Das bedeutet, wir können zum Beispiel Mietverträge oder Kündigungen online verschicken.

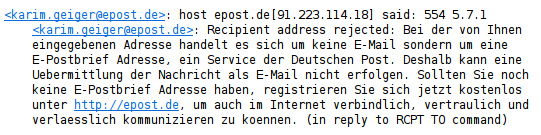

Zwar kostet ein Brief, welcher digital versandt wird, 62 Cent, aber hey, was tut man nicht alles für Sicherheit im Netz? Selbstverständlich können E-POST-Mails nur innerhalb des E-POST-Netzwerkes versandt werden. Versucht man eine unsichere, normale Mail an eine E-POST-Adresse zu senden, bekommt man folgende Meldung:

Mails können ausschließlich über die sichere Website der Post versandt werden. Unter https://portal.epost.de ist dieses zu finden. Überprüft man das ganze dann mal mit einem SSL-Server-Test, stellt man jedoch erschreckendes fest. Die ach so sichere Website verwendet RC4 als Verschlüsselungstechnik, welche seit Februar ganz offiziell als knackbar gilt, da sie schlicht veraltet ist. Im RFC wird sogar ausdrücklich verboten, diese für gesicherte Verbindungen über TLS zu verwenden.

Natürlich habe ich daraufhin die Post per Mail kontaktiert, um sie darauf hinzuweisen. Folgenden Text habe ich versendet:

Sehr geehrte Damen und Herren,

während der Verwendung Ihres E-Post-Dienstes stellte ich fest, dass die Übertragung zwischen portal.epost.de und mir über ein veraltetes, mittlerweile unsicheres Verschlüsselungssystem erfolgt.

Im Februar diesen Jahres wurde das von Ihnen verwendete RC4 offiziell durch RFC 7465 ( https://tools.ietf.org/html/rfc7465 ) als unsicher erklärt und die Verwendung im Zusammenspiel mit TLS verboten.

Ich würde mich über eine Stellungnahme zu dem Thema von einem Ihrer Sicherheitsbeauftragten sehr freuen.

Mit freundlichen Grüßen

Karim Geiger

Sehr geehrter Herr Geiger,

vielen Dank für Ihre Nachricht. Sie haben Fragen zum Verschlüsselungssystem von E-POST. Transport Layer Security (kurz TLS) bietet nach dem aktuellen Stand der Technik ein Höchstmaß an Sicherheit. Damit entspricht es den hohen technischen Anforderungen der Deutschen Post an ein Kommunikationsportal.

Renommierte Sicherheitsexperten haben die TLS-Spezifikation entwickelt. Sie gilt derzeit als Standard für sichere Kommunikation im Internet. Auch Onlinebanking-Transaktionen werden gewöhnlich mit TLS geschützt, denn es ist das einzige Verfahren, das von allen marktüblichen Web-Browsern unterstützt wird.

Sie haben gehört, dass TLS-Verbindungen mithilfe von gefälschten Zertifikaten von Dritten mitgelesen werden können? Das ist nur ein Gerücht! Es ist bis heute kein einziger konkreter Fall bekannt.

Wir freuen uns, wenn Ihnen diese Informationen weiterhelfen.

Mit freundlichen Grüßen

Update 8. Mai 2015: Ich habe noch einmal nachgefragt und erneut betont, dass man die Frage doch an einen zuständigen Mitarbeiter weiterleiten solle, was man dann auch tat. Daraufhin kam folgende Antwort zurück. Immerhin haben sie mein Anliegen verstanden… naja.

Im Bezug auf Ihre Anfrage haben wir weitergehende Informationen von unserem IT-Sicherheitsbeauftragten erhalten:

Der geschilderte Sachverhalt ist zutreffend: Das E-POST Portal ermöglicht derzeit noch Verbindungen auf Basis von RC4. Dies dient der Unterstützung von Browsern, die noch kein TLS 1.2 nutzen. Um gegen BEAST-Angriffe zu schützen haben unsere Experten die Verwendung von RC4 für TLS 1.0 und 1.1 ausgewählt. RC4 bietet gegenüber der Verwendung von Block-Ciphern im CBC-Modus (TLS 1.0 und 1.1 unterstützen keine anderen Modi) einen besseren Schutz.

Der Browser gibt beim Verbindungsaufbau die TLS-Version vor. Aktuelle Browser verwenden automatisch TLS 1.2. Ein TLS-Downgrading wird serverseitig verhindert. Somit ist sichergestellt, dass immer das höchstmögliche Sicherheitsniveau für HTTPS-Verbindungen genutzt wird.

Wir führen kontinuierliche Auswertungen über die eingesetzten Ciphersuites durch und passen unsere serverseitige Ciphersuite-Konfiguration entsprechend an. Das Nutzerverhalten im Bezug auf die eingesetzten Browser muss für die Umsetzung des RFC 7465 aber berücksichtigt werden.